Siem reap, камбоджа — точное время

Содержание:

- Введение

- SIEM в качестве улучшенной системы обнаружения вторжений

- Особенности климата

- Молчаливый шум

- Как добраться[править]

- Задачи, которые решает SIEM

- На российском рынке встречаются системы, позиционирующие себя как SIEM, однако вызывающие споры относительно принадлежности их к этому классу продукта. Что вы можете об этом сказать?

- Для каких организаций актуально использование SIEM-систем?

- Каковы основные задачи и возможности современных SIEM-решений?

- Пять храмов Сиемреапа, которые надо увидеть

- Так ли необходима SIEM-система?

- Меры предосторожности[править]

- Economy

- Какие компоненты входят в состав SIEM?

- Этапы использования SIEM-SOC

- Climate

- Для чего нужна и как работает SIEM-система?

- Как сделать выбор — классическая или сервисная схема SIEM? По каким параметрам можно оценить выгоду той или иной модели?

Введение

Информационная безопасность подразумевает безопасность всей информационной среды: это значит, что под защитой должны находиться не только сами данные, но и их носители, а также вся инфраструктура. Следовательно, решения для обеспечения ИБ должны охватывать не только технические, но и административные, правовые аспекты, а также поведение пользователя, чтобы не допустить утечек и разглашения коммерческой тайны.

Для целей разработки концепций ИБ-защиты средства защиты информации, как правило, делят на нормативные (неформальные) и технические (формальные). К неформальным средствам относятся административные, нормативные и морально-этические нормы (стандарты, регламентация деятельности, корпоративная культура и прочее). К формальным относится специальное программное обеспечение и различные технические средства (аппаратные, физические электронные механизмы и т. д.). Программные средства защиты могут быть представлены простыми программами и комплексными системами. К последним относятся UBA, SIEM и SOAR- решения.

UBA, SIEM и SOAR — наиболее известные системы защиты ИБ. В настоящий момент они широко используются для внедрения в бизнес (хотя стоит отметить, что SOAR появилась относительно недавно). В данной статье мы попробуем разобраться, почему именно эти три типа набирают наибольшую популярность среди всех прочих решений.

SIEM в качестве улучшенной системы обнаружения вторжений

По словам некоторых экспертов, SIEM представляет собой улучшенную систему обнаружения вредоносной активности и различных системных аномалий. Работа SIEM позволяет увидеть более полную картину активности сети и событий безопасности. Когда обычные средства обнаружения по отдельности не видят атаки, но она может быть обнаружена при тщательном анализе и корреляции информации из различных источников

Поэтому многие организации рассматривают использование SIEM-системы в качестве дополнительного и очень важного элемента защиты от целенаправленных атак.

Рисунок 2. Функции SIEM-системы

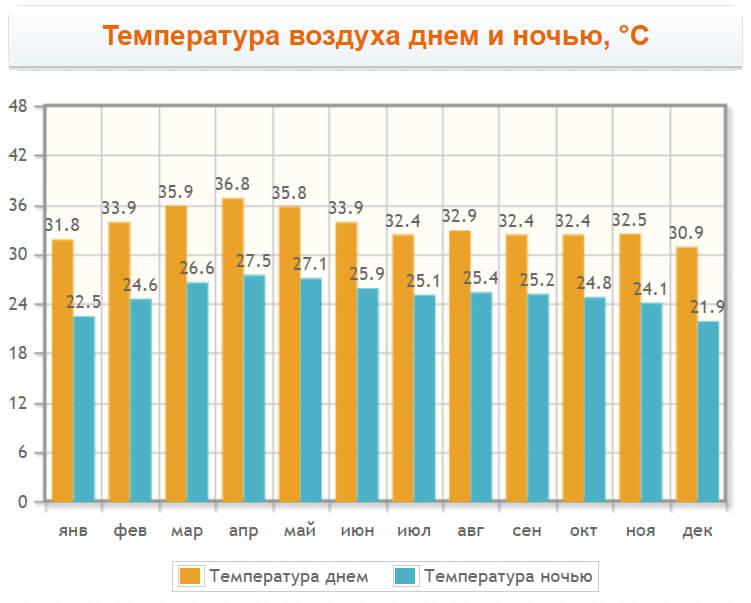

Особенности климата

Как и во всей Камбодже, тут температура даже ночью не опускается ниже 25 градусов Цельсия. Наиболее жаркий месяц – апрель, наиболее холодный период (днём воздух прогревается до 31°C) – с октября по декабрь.

Планировать поездку в Сиемреап (Камбоджа) стоит с учётом особенностей тропического муссонного климата, ведь с июля по сентябрь здесь начинается сезон проливных дождей.

Несмотря на массовое снижение цен, в этот период сюда редко заезжают иностранцы.

Оптимальное время для поездки в город Сиемреап – зима. С ноябрь по апрель в Камбодже начинается сухой сезон, он же – высокий, но в конце осени всё ещё выпадают осадки, а весной температура воздуха поднимается чересчур высоко.

Молчаливый шум

Сиемреап – город, где все куда-то спешит и одновременно замирает, теряя счет секундам. С раннего утра по улицам гоняют велосипедисты, собаки дружно машут хвостами, выпрашивая у прохожих завтрак, дети носятся наперегонки, а по вечерам оживает и шумит тысячей голосов городской рынок Ангкорасо.

И только изредка среди всей этой суеты и мешанины из наречий и лиц кто-то медленно опускается на колени перед монахами в ярких одеждах или молча наблюдает за покупателями, что толпятся у кхмерских лавочек.

А совсем неподалеку от города раскинулись гигантские храмовые комплексы Ангкора. Время здесь вовсе не имеет значения. Почти десять столетий спокойные улыбки не сходят с каменных лиц, вырезанных на стенах, веками розовые кувшинки распускаются в пруду – это единственная преграда для наступающих джунглей, и лишь корни деревьев с каждым годом всё сильнее опутывают руины древнего города-храма, не давая ему распасться на части.

Как добраться[править]

Карта города

На самолётеправить

Международный аэропорт Сиемреап (IATA: REP) принимает самолеты класса A310/320 и ниже. Прямые рейсы из Бангкока, Утапао/ Паттайя (Таиланд), Куала-Лумпура (Малайзия), Тайбэя (Тайвань), Сеула (Ю.Корея), Хошимина, Ханоя, Дананга (Вьетнам), Вьентьяна, Луангпрабанга, Паксе (Лаос), Сингапура, Пномпеня. На международных вылетах взимается аэропортовый сбор $25 (с детей — $13), только наличными, после регистрации и до паспортного контроля. На внутренних вылетах (Пномпень) сбор $6. До города 15 минут езды, такси стоит $7, мототакси до $4.

На автомобилеправить

Ремонт печально известной дороги от Пойпета через Сисопхон до Сиемреапа был завершен в апреле 2009 года, и теперь поездка занимает около 3 часов от таиландской границы.

Такси (старая Toyota Camry) 30-35$, обратно можно найти за 20.

На кораблеправить

Скоростной катер курсирует между Пномпенем и Сиемреапом по озеру Тонлесап. Билет для иностранца стоит US$35. Также ходит катер до Баттамбанга (просят US$15, платите US$10).

Задачи, которые решает SIEM

SIEM — это компонент защиты ИТ-инфраструктуры, который собирает и систематизирует сведения, необходимые для обеспечения информационной безопасности. Может предоставлять рекомендации по обеспечению защиты информации, в зависимости от функционала.

С помощью SEM-системы могут решаться задачи:

- Мониторинг событий в IT-инфраструктуре и их анализ. События могут быть любыми. Например, изменение активности пользователя, отправка почты с корпоративного компьютера сомнительному адресату, изменение конфигурации оборудования или программного обеспечения, сетевые атаки по внешнему или внутреннему периметру, существенное изменение объёмов трафика.

- Расследование инцидентов в сфере информационной безопасности. В системе управления информационной безопасностью сосредотачиваются данные от множества компонентов IT-инфраструктуры. Благодаря этому сбор доказательной базы упрощается.

- Анализ инфраструктуры на предмет соответствия определённым стандартам и требованиям. При помощи этих данных её легче поддерживать в требуемом состоянии.

- Подготовка отчётов, в том числе для принятия решений по обеспечению защиты информационной безопасности и для контролирующих органов.

На российском рынке встречаются системы, позиционирующие себя как SIEM, однако вызывающие споры относительно принадлежности их к этому классу продукта. Что вы можете об этом сказать?

Павел Коростелев, старший менеджер по продукту компании «Код безопасности»

Павел Коростелев, старший менеджер по продукту компании «Код безопасности»:

«Производитель может позиционировать свой продукт так, как он считает нужным, в том числе, и как SIEM-систему. Так как критерии отнесения того или иного продукта к SIEM-системе достаточно расплывчаты, то рынок это позволяет. Но при этом, когда речь заходит о применении SIEM-системы по прямому назначению, то есть по сбору и централизованному анализу событий безопасности, выясняется, что продукты не отвечают серьезным требованиям в части производительности, инструментов анализа и так далее. Излишний оптимизм вендора может негативно сказаться на его продажах и бренде, так как у заказчиков может возникнуть вопрос: «А насколько корректно позиционирование других продуктов этого производителя?».

Яков Гродзенский, руководитель направления информационной безопасности компании «Системный софт»

Яков Гродзенский, руководитель направления информационной безопасности компании «Системный софт»:

«Сложно сказать, у кого вызывает споры принадлежность российских SIEM-систем к этому классу. У меня лично таких сомнений нет. Да, российские SIEM-системы весьма молоды по сравнению с «грандами» этого сегмента. Однако они безусловно относятся к SIEM-системам: их задача заключается в том, чтобы путем импорта и анализа логов с конечных устройств, серверного и сетевого оборудования, а также анализа зеркалированного трафика выявлять инциденты ИБ. Другой вопрос, что дьявол кроется в деталях. Поэтому российские SIEM-системы, безусловно, отличаются как набором коннекторов к системам, так и возможностями анализа трафика на различных уровнях сетевой модели OSI, наличием Workflow для обработки инцидентов, наличием встроенного сканера уязвимостей и рядом других параметров. К интересным российским решениям я бы отнес, в частности, PT MaxPatrol SIEM и RuSiem».

Алина Хегай, руководитель отдела информационной безопасности компании «ЛАНИТ-Интеграция» (группа компаний ЛАНИТ)

Алина Хегай, руководитель отдела информационной безопасности компании «ЛАНИТ-Интеграция» (группа компаний ЛАНИТ):

«Если в целом разобрать аббревиатуру SIEM, то можно сказать, что это система управления событиями безопасности. Под управлением, в общем случае, понимается процесс сбора и обработки (нормализации, агрегации, корреляции) событий безопасности, поступающих из различных источников данных (средств защиты, элементов общей ИТ-инфраструктуры) для обеспечения возможности последующего реагирования на возникающие инциденты ИБ. Поэтому вполне вероятно, что некоторые производители могут трактовать термин в свою пользу, реализуя (либо давая возможность реализовать) лишь определенный пул операций управления

В любом случае, при выборе заказчики скорее опираются не на название класса, к которому относится та или иная система, а обращают внимание на конкретный функционал, который она может предоставить»

Рушан Айсин, менеджер по направлению SIEM, департамент информационной безопасности ГК Softline

Рушан Айсин, менеджер по направлению SIEM, департамент информационной безопасности ГК Softline:

«Действительно, на рынке присутствуют решения, которые не являются SIEM-системами, хоть и позиционируют себя так. Как правило, они предлагают заказчикам некую похожую функциональность — например, являются системами сбора и хранения событий, но не могут в режиме реального времени выявлять инциденты. С развитием SIEM, на сегодня системы характеризуются довольно конкретным набором инструментов, отсутствие хотя бы одного из которых уже вызывает вопросы — можно ли относить данный продукт к SIEM.

Основные инструменты, которые можно использовать как критерии:

- Расследование. SIEM-система должна предоставлять возможность расследовать инцидент. Администратор в ежедневных задачах проводит анализ инцидентов, изучает логи, обращается к данным, которые предвещали событие. Анализ инцидента позволяет более точно принять меры по предотвращению.

- Threat Intelligence. Каждая SIEM-система должна не просто получать информацию, но быть «умной» и обогащать события дополнительной информацией, которая сможет расширить аналитику событий ИБ.

- Отчетность в SIEM позволяет визуально увидеть состояние ИБ организации, оценить изменения и предоставить данные для высшего руководства организации как эффективность работы службы ИБ».

Для каких организаций актуально использование SIEM-систем?

Рустэм Хайретдинов:

«Каждая организация сама решает, нужна ли ей SIEM-система или нет. Экономическая эффективность такой системы под вопросом – это довольно сложная система, требующая постоянного внимания и доработки, поэтому без выделения существенных ресурсов на поддержку, она не будет эффективной. Функции управления инцидентами безопасности можно проводить и в системах мониторинга инфраструктуры и приложений, с помощью систем управления журналами событий (лог-менеджмент), а также с использованием внутренних систем управления событиями в разных системах защиты. На практике нет зависимости нужды в выделенной SIEM-системе от размера компании – есть большие компании, справляющиеся с угрозами без SIEM и есть маленькие с SIEM, все зависит от того, как выстроены в компании внутренние процессы информационной безопасности. Статистически чаще SIEM покупают банки (из-за частых аудитов на соответствие различным требованиям), территориально распределенные компании (из-за желания мониторинга из центра событий в удаленных филиалах) и организации, однажды встретившиеся со сложной атакой, которую не заметили типовые средства защиты».

Яков Гродзенский:

«В определенных случаях наличие SIEM-системы продиктовано требованиями стандартов и законодательства. Например, это относится к банкам, обрабатывающим данные пластиковых карт, так как для них обязательно соответствие PCI DSS (стандарт безопасности данных индустрии платежных карт). Говоря об отраслях и размерах компаний, то это средние и крупные организации из банковского сектора, страховые компании, операторы связи и ряд других отраслей. Другими словами, это те компании, где последствия инцидента, например, вторжения в сеть, могут иметь серьезные финансовые и репутационные последствия».

Дмитрий Романченко:

«Использование решений класса SIEM обязательно для большинства крупных организаций, обрабатывающих персональные данные, конфиденциальную информацию, эксплуатирующих государственные информационные системы, использующих системы АСУ ТП. Недавно утвержденный пакет Федеральных законов о безопасности критической информационной инфраструктуры предполагает выстраивание процессов сбора событий ИБ, расследования инцидентов и реагирования на них, а это как раз и является основной функциональностью SIEM-систем. Согласно отраслевому списку организаций, которые могут быть отнесены к критической информационной инфраструктуре, большинство крупных коммерческих и государственных компаний, а также все федеральные ведомства могут быть отнесены к категории КИИ. В этой связи, потребность в эффективных SIEM-решениях будет только возрастать».

Людмила Игнатова:

«Чем больше источников мы подключаем к SIEM-системе, тем больше интересных событий мы в ней увидим. Поэтому логично использовать такие системы в достаточно зрелых организациях с развитой ИТ-инфраструктурой.

Если, грубо говоря, в офисе сидит всего несколько десятков человек и из продуктов по безопасности установлен только антивирус и NGFW (next generation firewall, «фаервол следующего поколения»), то внедрение SIEM-системы, скорее всего, не даст желаемых результатов по той причине, что решение не раскроет свои возможности в полной мере».

Каковы основные задачи и возможности современных SIEM-решений?

На сегодняшний день сложно переоценить роль SIEM в мире ИБ. Фактически, это центральный элемент любой SOC-инфраструктуры. Можно сказать точно, что без SIEM невозможно эффективное функционирование ни одной комплексной системы ИБ.

Задача SIEM номер один – регистрация инцидентов в режиме Real-Time.

Задача SIEM номер два – предоставить удобный и функциональный инструмент для ретроспективного анализа инцидентов, расследования инцидентов.

Современный SIEM, по сути, уже должен содержать в себе Big Data технологии, обрабатывающие события ИБ как некий интенсивный поток телеметрии. От SIEM требуется как скорость, так и удобство – потому что это основной инструмент аналитики ИБ, предназначенный для расследования инцидентов, поиска следов таргетированных атак (Threat Hunting).

Тренды развития SIEM идут в сторону добавления функций Machine Learning и поведенческого анализа, что позволяет передать на откуп автоматизации все больше и больше рутинных задач Incident Monitoring, Forensic, Investigation. На практике это позволит обнаруживать не только предопределенные вручную инциденты, но и приблизиться к автоматизации процесса создания правил корреляции, что является ключевой и самой сложной задачей при настройке и поддержке SIEM (особенно на больших внедрениях).

Пять храмов Сиемреапа, которые надо увидеть

Весь ансамбль Ангкор Ват поражает не только сохранностью, но и размерами. Он претендует на звание крупнейшего религиозного сооружения в мире.

Храм Байон прославили 53 башни с улыбками Будды: куда бы ни пошел гость, каменные лица будут обращены к нему. В храме уцелела знаменитая Слоновья терраса, с которой кхмерские короли следили за церемониями на главной площади.

Джунгли вплотную подступили к храму Та Пром. Ветви и корни деревьев так тесно переплелись с резьбой камбоджийских мастеров, что ученые до сих пор ломают голову: угрожают ли деревья «разорвать» древние постройки или, напротив, удерживают тяжелые блоки вместе.

Самая интересная композиция у храма Преак Неак Пеан: в центре большой квадратный бассейн, окруженный четырьмя водоемами поменьше. На воде стоит храм, а рядом с ним статуя фантастического зверя.

О конечном облике Та Кео можно лишь догадываться: храм-гора высотой в 32 метра так и не был достроен. Разграбленный отрядами чамов века назад, он до сих пор остается загадкой и для историков, и для туристов.

Так ли необходима SIEM-система?

Некоторые компании задаются вопросом, актуальны ли SIEM-системы или же этот подход уже устарел. Для ответа на этот вопрос необходимо понять, как следует использовать SIEM.

SIEM не будет противодействовать хакерам, это решение для мониторинга, которое совершенствуется по мере развития технологии.

Более того, без SIEM невозможно построить такие системы и центры мониторинга и реагирования, как SOC (Security Operation Center) и подключиться к FinCert или ГосСОПКА, так как SIEM помогает решать целый ряд ключевых задач: собирать и хранить лог-файлы в едином централизованном хранилище, предоставлять специализированные отчеты аудиторам для соответствия требованиям законодательства и отраслевым стандартам и выполнять корреляцию событий между различными источниками.

Следует уделить особое внимание настройке SIEM под клиента, его инфраструктуру и системы безопасности. Хорошо настроенные правила корреляции позволят оператору анализировать действительно важные сообщения об инцидентах, отсеивая лишнее

Важно, чтобы система брала на себя максимум рутины

Меры предосторожности[править]

Вечером старайтесь не гулять в одиночку по пустым улицам, либо внимательно смотрите за своими карманами. Иногда могут подойти девушки и предлагать отдых. Когда вы расслабитесь, могут ненавязчиво вас обнять и проверить карманы. Не носите крупные суммы денег с собой и документы. Все это можно оставить в отеле либо в гест-хаусе. Обычно на одного человека для того что бы отдохнуть в баре хватает $20-30. На людных улицах все спокойно, иногда могут подходить водители тук-туков и предлагать легкие наркотики или девушек

Просто проходите мимо и не обращайте внимание. А в целом город Сием Реап очень спокойный.

Economy

Dancer performing for tourists at a restaurant

Tourism is a very important aspect of the economy of Siem Reap – it was estimated in 2010 that over 50% of jobs in the town were related to the tourism industry. The city has seen a massive increase in tourist exchange in the couple of decades after the end of the Khmer Rouge era, and businesses centered on tourism have flourished due to the tourism boom. Visitor numbers were negligible in the mid-1990s, but by 2004, over half a million foreign visitors had arrived in Siem Reap Province that year, approximately 50% of all foreign tourists in Cambodia. By 2012, tourist numbers had reached over two million.

Какие компоненты входят в состав SIEM?

Состав и реализация существенно зависят от архитектуры решения, размера внедрения, географического распределения системы, параметров производительности.

Как правило, для реализации всех базовых функций в SIEM должны присутствовать несколько основных компонентов.

Коллекторы: отвечают за сбор сырых событий. Могут поддерживать массу различных протоколов и сервисов: Syslog, Windows Event Forwarding, SDEE, SNMP Trap, клиентов баз данных (MSSQL, Oracle и т. д.) и другие специфичные сервисы от разных производителей.

Сам сбор событий может происходить как в пассивном режиме (например, syslog), так и в режиме «по запросу». Коллектор чаще всего отправляет нормализованные события в коррелятор, а сырые события отправляются в хранилище данных. В различных реализациях от разных производителей схема взаимодействия коллектора с другими компонентами может отличатся.

Хранилище данных: отвечает за хранение сырых событий. Возможны реализации с хранением нормализованных событий.

Коррелятор: обеспечивает функции обработки и корреляции нормализованных событий. Возможна реализация контекстного поиска сырых событий, находящихся в хранилище.

Консоль управления: отвечает за управление, настройку и визуализацию. При этом, в ряде случаев, функция визуализации может выполняться отдельной компонентой.

Упомянутые SIEM второго поколения могут содержать также дополнительные компоненты: сбор Flow и SPAN-трафика, BI-компоненты, TI-модуль, модули защиты от фрода, управления политиками ИБ.

Как было сказано выше, на практике архитектура внедрения определяющим образом влияет на количество компонент и их реализацию. Например, в малых реализациях почти все функции могут быть выполнены на одном аппаратном устройстве, тогда как масштабирование предполагает максимальное разделение.

Этапы использования SIEM-SOC

Наиболее часто российскими пользователями инструментов SIEM применяются готовые (разработанные вендорами) правила и отчеты, связанные с корреляцией событий в платформе Windows, в сетевом трафике, контролируемом протоколом NetFlow, связанные с контролем соответствия стандарту PCI DSS, а в последнее время также с контролем выполнения требований стандарта NERC CIP, относящегося к ИБ инфраструктуры энергоснабжения.

Следующим за внедрением и эксплуатацией систем SIEM логическим этапом повышения киберзащищенности для компаний является этап построения собственного центра мониторинга и реагирования на ИБ-инциденты (SOC), или обращение за услугами SOC к внешним провайдерам соответствующих услуг. Рынок SOC примерно двое моложе рынка SIEM. Еще моложе рынок коммерческих SOC, предоставляющих услуги по мониторингу и реагированию на инциденты ИБ.

Строить собственный SOC для компании имеет смысл, только если уровень зрелости ее корпоративной ИБ достаточно высок для того, чтобы добиться определенности в целях и режиме работы SOC, чтобы обеспечить документированность его функционирования, взаимодействие участников процессов SOC, управление этими процессами, оценку эффективности и, наконец, анализ результатов и его развитие. Нередко для компании оказывается правильнее положиться на компетенции провайдера услуг SOC.

Climate

According to the Köppen climate classification, Siem Reap features a tropical wet and dry climate. The city is generally hot throughout the course of the year, with average high temperatures never falling below 30 C in any month. Siem Reap has a relatively lengthy wet season which starts in May and ends in October. The dry season covers the remaining six months. The city averages approximately 1406 mm of rainfall per year.

| Climate data for Siem Reap, Cambodia (averages: 1997–2010, extremes: 1906–2010) | |||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Month | Jan | Feb | Mar | Apr | May | Jun | Jul | Aug | Sep | Oct | Nov | Dec | Year |

| Record high °C (°F) | 35.0(95.0) | 36.7(98.1) | 38.9(102.0) | 39.4(102.9) | 40.6(105.1) | 38.9(102.0) | 35.6(96.1) | 35.0(95.0) | 34.4(93.9) | 33.9(93.0) | 34.4(93.9) | 34.4(93.9) | 40.6(105.1) |

| Average high °C (°F) | 31.7(89.1) | 33.5(92.3) | 34.9(94.8) | 35.8(96.4) | 34.8(94.6) | 33.6(92.5) | 32.9(91.2) | 32.4(90.3) | 31.7(89.1) | 31.5(88.7) | 31.2(88.2) | 30.6(87.1) | 32.9(91.2) |

| Daily mean °C (°F) | 26.0(78.8) | 27.8(82.0) | 29.5(85.1) | 30.5(86.9) | 29.9(85.8) | 29.2(84.6) | 28.9(84.0) | 28.8(83.8) | 28.1(82.6) | 28.0(82.4) | 26.9(80.4) | 25.6(78.1) | 28.3(82.9) |

| Average low °C (°F) | 20.4(68.7) | 22.4(72.3) | 24.1(75.4) | 25.4(77.7) | 25.4(77.7) | 25.1(77.2) | 24.9(76.8) | 25.1(77.2) | 24.7(76.5) | 24.5(76.1) | 22.6(72.7) | 20.7(69.3) | 23.8(74.8) |

| Record low °C (°F) | 9.4(48.9) | 12.8(55.0) | 15.0(59.0) | 17.8(64.0) | 18.9(66.0) | 17.8(64.0) | 18.9(66.0) | 18.9(66.0) | 20.0(68.0) | 17.2(63.0) | 12.2(54.0) | 10.0(50.0) | 9.4(48.9) |

| Average rainfall mm (inches) | 3.7(0.15) | 4.7(0.19) | 29.0(1.14) | 57.3(2.26) | 149.7(5.89) | 214.1(8.43) | 192.6(7.58) | 208.9(8.22) | 287.7(11.33) | 199.6(7.86) | 51.3(2.02) | 7.3(0.29) | 1,405.9(55.36) |

| Average rainy days (≥ 0.1 mm) | 1.5 | 0.7 | 3.2 | 7.6 | 17.0 | 18.0 | 17.6 | 17.6 | 17.4 | 15.4 | 6.4 | 2.0 | 124.4 |

| Average relative humidity (%) | 59 | 59 | 58 | 59 | 66 | 70 | 71 | 73 | 75 | 75 | 68 | 64 | 66 |

| Source: Deutscher Wetterdienst |

Для чего нужна и как работает SIEM-система?

Все оценки были основаны на проценте атак за 2018 год. Наиболее подготовленные к кибератакам страны были выбраны по показателям Глобального индекса кибербезопасности (GCI). Актуальность законодательства оценивалась на основе существующих законов (и проектов) по 7 категориям: национальная стратегия, вооруженные силы, контент, конфиденциальность, критическая инфраструктура, торговля и преступность. По мере роста организации, обеспечение информационной безопасности требует больших ресурсов и затрат на специфическое оборудование. Киберзащита предприятия состоит из спектра работающих в тандеме приложений, предназначенных для отражения различных типов атак. К ним относится софт для обнаружения вредоносного ПО, система обнаружения сетевых вторжений (NIDS), защита от потери данных и приложения для обеспечения безопасности конечных точек. Каждое из этих приложений целиком подстраивается под свой тип угроз, но ни одно из них не обеспечивает стопроцентное покрытие цифрового щита.

Типичные функции программного инструмента SIEM включают в себя:

- сбор, анализ и представление данных, связанных с безопасностью;

- анализ «сигнала» безопасности в режиме реального времени;

- регистрация данных и создание отчетов;

- управление идентификацией и доступом;

- журнал аудита и рецензии;

- реагирование на инциденты безопасности.

Программные инструменты SIEM могут сыграть важную роль в повышении эффективности и своевременности действий по реагированию на инциденты безопасности. При обнаружении нарушения, служба безопасности может использовать программное обеспечение SIEM, чтобы быстро определить, как произошла атака и какие хосты или приложения были затронуты нарушением. Инструменты SIEM могут даже реагировать на эти атаки через автоматизированные механизмы.

Программные средства SIEM выступают в качестве управляющего и интегрирующего звена, находящегося поверх существующей системной инфраструктуры и программных средств безопасности. Средства SIEM собирают и интегрируют все генерируемые компьютером отчеты, которые регистрируются каждым отдельным приложением, службой или средством безопасности в системе, отображая полученные данные в удобочитаемом формате и облегчая обнаружение угроз. О них подробнее:

- Сбор данных. Инструменты SIEM объединяют журналы событий и системы, а также данные о безопасности из различных источников и приложений в одном месте.

- Корреляция. SIEM использует корреляцию, чтобы связать вместе определенный объем данных с общими атрибутами и помочь превратить эти данные в полезную информацию для групп SecOps.

- Оповещение. Инструменты SIEM могут быть настроены на автоматическое оповещение SecOps или ИТ-команд при обнаружении предопределенных сигналов или шаблонов, которые могут указывать на событие безопасности.

- Хранение данных. Обеспечивает возможность службе безопасности сопоставлять данные с течением времени и проводить расследования угроз или инцидентов, которые изначально могли остаться незамеченными.

- Анализ инцидентов. Синтаксический анализ, нормализация и категоризация журналов — это дополнительные функции инструментов SIEM, которые делают отчеты доступнее для поиска.

Управление уязвимостями — это непрерывный процесс проактивного тестирования вашей сети и ИТ-инфраструктуры для обнаружения и адресации возможных точек входа для кибератак. Программные средства SIEM являются важным источником данных для обнаружения новых уязвимостей, наряду с тестированием уязвимостей сети, отчетами персонала и непрерывной аналитикой. Анализ угроз можно описать как разбор внутренних и внешних киберугроз, которые могут повлиять на ваш бизнес.

Как итог: SIEM нужна именно для сбора и анализа информации. Информация поступает с различных источников — таких, как DLP-системы, IDS, маршрутизаторы, межсетевые экраны, АРМ пользователей, серверов. К тому же, бывают ситуации, когда внешне безобидные события, полученные с различных источников, в совокупности несут в себе угрозу. Предположим, когда происходит отправка письма с чувствительными для компании данными человеком, имеющим на это право, но на адрес, находящийся вне его обычного круга адресов, на которые он отправляет. DLP система этого может не отловить, но SIEM, используя накопленную статистику, на основании этого уже сгенерирует инцидент.

Как сделать выбор — классическая или сервисная схема SIEM? По каким параметрам можно оценить выгоду той или иной модели?

Универсальных подходов нет. Практика показывает, что крупные заказчики, обладающие развитой службой ИБ и большими ресурсами, предпочитают локализовывать процессы мониторинга ИБ на своей стороне. В этом случае выбор классической схемы CAPEX является наиболее частым выбором.

Для малого и среднего бизнеса вопрос стоимости решения становится определяющим, кроме того, как говорилось выше, не всегда уровень зрелости служб ИБ позволяет эффективно использовать SIEM как центральный элемент службы ИБ.

Специалисты AMTSOC часто предлагают клиентам наглядные графики со сравнением затрат на OPEX и CAPEX модель при одинаковых параметрах SIEM. Чаще всего OPEX оказывается значительнее выгоднее как по затратам, так и по набору функций – ведь MSSP модель почти всегда предлагает клиенту не просто инструмент, а ещё и набор сервисных процессов мониторинга ИБ:

Приведённый пример не является действительным расчётом, а отображает примерное соотношение CAPEX модели с приобретением SIEM для инфраструктуры уровня малого-среднего и OPEX модели для аналогичной инфраструктуры с приобретением SIEM на баланс сервисного оператора коммерческого SOC. При этом в OPEX входит и предоставление ряда базовых услуг сервиса коммерческого SOC.

В итоге очевидно, что OPEX модель предлагает больше за меньшие деньги. Отказаться от такого подхода можно только в силу внутренних политик, предписывающих сосредоточение всех функций внутри организации или в целом консервативности ИБ. Данная демонстрация показывает причину того, что рынок услуг аутсорсинга ИБ растёт бо́льшими темпами чем рынок ИБ в целом.

187