Что делать, если сайт заражен вирусом и откуда они берутся?

Содержание:

- Кто стоит за рассылкой спама?

- Генераторы серийных номеров, «краки», программы-взломщики и хакерское ПО

- Жизнь «вне поискового индекса»

- Все, что вы хотели знать о вирусах на сайтах, но боялись спросить

- Как это работает?

- Да почему же я-то виноват? Ведь мой хостинг взломали!

- Как-то не верится, что взлома не было!

- И что теперь делать?

- А можно как-нибудь избежать заражения?

- Что и чем проверять, и как лечить

- Как работают подобные программы?

- Вредоносный код в реальном файле изображения

- Как уберечься от угроз с опасных сайтов?

- Как понять, что сайт заражен

- Удаление вируса с Mac

- Удаление вирусов из Android Phone

Кто стоит за рассылкой спама?

Спам заказывают для привлечения клиентов. Рассылка спама сегодня стоит сравнительно недорого – 4000–7000 руб. за несколько миллионов сообщений (стоимость услуги изменяется в зависимости от широты охвата: к примеру, рассылка спама абонентам только в Москве и Московской области будет стоить дешевле).

Спамеры – только исполнители. В настоящее время против спамеров все чаще возбуждаются судебные процессы, но заказчики спама пока остаются безнаказанными.

Спамер российского происхождения Леонид Куваев был приговорен судом США к многомиллионному штрафу за свою деятельность. Куваев занимался рассылкой спама с рекламой своих услуг (спам-рассылки весьма часто рекламируют спам как услугу), лекарств и интернет-казино, а также ресурсов с жестким порно (в том числе и детским). Для своей деятельности Куваев активно использовать бот-сети – захватывая управление многими сотнями компьютеров, он заставлял системы ничего не подозревающих владельцев рассылать рекламные письма. Действия это, безусловно, противозаконные. Но вряд ли по данному делу понесли наказание заказывавшие спам-рассылки владельцы интернет-казино или производители лекарственных средств.

ComputerBild рекомендует: не приобретайте товары и услуги, рекламируемые при помощи спам-рассылок! Это единственная мера борьбы со спамом – сделать данный инструмент продвижения товаров экономически невыгодным и даже убыточным.

Совет. Для защиты от большинства опасностей, приходящих из Сети, достаточно регулярно устанавливать обновления операционной системы, браузера, антивируса и баз данных последнего. К примеру, если Mozillla Firefox рекомендует установить обновление, не стоит этим пренебрегать: скорее всего, разработчики обнаружили дыру в системе безопасности и выпустили для нее «заплатку»

Генераторы серийных номеров, «краки», программы-взломщики и хакерское ПО

Так просто и заманчиво: быстро скачать trial-версию дорогой программы с сайта разработчика и, используя crack с нелегального источника, снять ограничения на использование данной программы, превратив ее в полнофункциональную. Но подобные действия не только противозаконны, но и опасны: зачастую вместе со взломанным ПО на компьютер устанавливаются вредоносные программы! В Интернете – как в русскоязычной его зоне, так и на мировых ресурсах – вы можете найти:

- серийные номера для лицензионного ПО (с их помощью можно установить копии программ или преобразовать тестовые версии программ в полные; номера либо размещаются непосредственно на нелегальном сайте, либо копируются на компьютер в текстовом формате);

- crack-элементы – один или несколько файлов, с помощью которых trial-копия превращается в полнофункциональную; для этого, например, деактивируется проверка серийного номера, а файл запуска программы меняется на поддельный (при последующем обновлении программы могут возникнуть проблемы, для решения которых придется использовать новый crack);

- генераторы ключей (эти программы способны создавать последовательности символов, воспринимаемые защитными системами программ в качестве реальных ключей для регистрации программного обеспечения).

Жизнь «вне поискового индекса»

Почему страницы сайта, которые Яндекс или Гугл определяют как зараженные, выпадают из поискового индекса?

При обнаружении на страницах сайта вредоносного кода, угрожающего информационной безопасности пользователя, поисковые системы исключают инфицированные страницы из поисковой выдачи. А поскольку в большинстве случаев хакеры размещают вредоносный код в шаблонах CMS или в javascript (.js) — файлах, которые используются на всех страницах сайта, то «попрощаться» с поисковой выдачей рискует большинство страниц скомпрометированного ресурса. Исправить это несложно — достаточно вылечить сайт и дождаться переиндексации страниц поисковыми системами. Только вот процесс этот может оказаться небыстрым.

Взломанный веб-сайт часто используется злоумышленниками для размещения на нем black hat seo-ссылок или кода бирж ссылок, с помощью которых взломщик продвигает свои онлайн-проекты. Такие ссылки не всегда видны пользователям, поскольку могут быть размещены в невидимом слое или за видимой границей страниц сайта. Зачастую хакеры использую технологию клоакинга, позволяющую возвращать разный код страницы в зависимости от посетителя (простым пользователям, паукам поисковой системы и ботам бирж ссылок). Так, хакерские ссылки могут быть прочитаны только роботами поисковых систем или биржами ссылок. И в таком случае, совсем незаметно для своего настоящего владельца сайта, ресурс превращается в линк-ферму.

Вышеописанные хакерские практики весьма распространены в интернете и достаточно жестко пресекаются со стороны поисковых систем. И Яндекс, и Google достаточно быстро распознают «нечестную игру», в которой сайт принимает самое активное участие. Воспринимая такие действия, как манипуляцию поисковыми алгоритмами, «поисковики» тут же предпринимают ответные действия — например, накладывают штрафные санкции или прибегают к более суровому наказанию, лишая ваш сайт возможности попасть даже в первую сотню поисковой выдачи.

Еще один способ паразитирования, негативно отражающемся на SEO взломанного веб-сайта, это дорвеи — страницы, содержащие тонны спам-контента и страниц с ссылками, использующихся для «черного» поискового продвижения и рекламы других ресурсов. Если на сайте «поселился» дорвей, значит, в поисковом индексе будут отображаться тысячи чужих страниц.

Такая ситуация не просто мешает поисковому продвижению, но и может спровоцировать пессимизацию или даже бан веб-ресурса со стороны поисковых систем.

Как бороться с дорвеями? Во-первых, удалить страницы дорвея или скрипт, который их генерирует, с сайта. Во-вторых, запретить индексацию спам-страниц в robots.txt и перенаправить адреса спам-страниц на 404 страницу. Из поисковой выдачи спам-страницы исчезнут только после переиндексации сайта и обновления поискового индекса. Ну а до этого момента в результатах поиска для вашего сайта пользователей будет «радовать» «взрослый контент», серийники программ, базы телефонных номеров и т.п.

С дополнительными проблемами при раскрутке веб-ресурсов могут столкнуться SEO-специалисты, продвигающие сайты на бесплатных шаблонах (WordPress, Joomla, Drupal, DLE и пр.). В большинстве случаев в таких шаблонах уже зашит «подарок» от хакера в виде вредоносного кода, black hat seo-ссылок, дорвеев и прочей нечести. Причем ситуация на сегодняшний день довольно критична: результаты , проведенного компанией «Ревизиум» в 2014 году, показали, что более половины, а точнее 54% бесплатных шаблонов WordPress, одной из самых популярных систем управления содержимым сайта, оказались зараженными хакерскими веб-шеллами, бэкдорами, black hat seo («спам») ссылками, а также содержали скрипты с критическими уязвимостями.

Все, что вы хотели знать о вирусах на сайтах, но боялись спросить

Автор ali

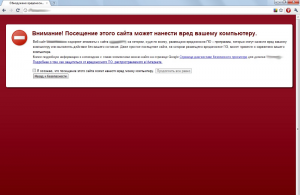

Вам никогда не приходилось при попытке зайти на какой-нибудь сайт натыкаться на предостережения вашего браузера (например, «Внимание! Посещение этого сайта может нанести вред вашему компьютеру!») или антивируса?

Наверняка приходилось, и не раз. И вдруг однажды вы наблюдаете подобную ситуацию при попытке зайти на ваш собственный сайт.

Как это работает?

Если присмотреться к исходному коду зараженной страницы вашего сайта, можно без труда обнаружить код, который вы явно туда не добавляли. Выглядеть он будет примерно так:

Этот код является замаскированной, невидимой при просмотре страниц ссылкой на скачивание вируса, работающего по принципу троянского коня.

Попадая на ваш компьютер, «троянец» начинает систематично «коллекционировать» данные для входа на аккаунты FTP, которые вы храните в настройках ваших FTP-клиентов — Проводника MS Windows, CuteFTP, Total Commander, пр.

Получив данные для входа, вирус соединяется с этими аккаунтами и начинает искать индексные файлы размещаемых сайтов — index.htm, index.html, index.php, default.html и прочие. В найденные файлы он дописывает строку, которую вы видите выше — то есть, ссылку на скачивание самого себя. Так замыкается порочный круг распространения вируса: теперь все посетители вашего сайта, заходящие на главную его страницу, рискуют заразиться.

Да почему же я-то виноват? Ведь мой хостинг взломали!

Фокус в том, что ваш хостинг никто не ломал. Вирус распространяется, совершая заход на ваш хостинговый аккаунт под совершенно легально созданной учетной записью, данные которой он находит сохраненными в ваших FTP-клиентах.

Как-то не верится, что взлома не было!

В отдельных случаях взлом таки бывает. Правда, взламывают не аккаунт хостинга: заражение сайта происходит через уязвимость в скриптах системы управления вашим сайтом (CMS) или ее расширений. Однако и в этом случае вины хостинг-провайдера нет: на уязвимости в размещаемых на его серверах сайтах он никак влиять не может. Своевременное обновление версии используемого вами программного обеспечения — это исключительно ваша забота.

И что теперь делать?

Как и при заражении любым другим вирусом — лечиться.

Первым делом необходимо установить на ваш компьютер хороший антивирус с самой новой вирусной базой. Проверьте ваш компьютер как следует: наверняка антивирус найдет много вещей, которые вас неприятно удивят.

По завершении проверки, убедившись, что ваш компьютер «чист», смените пароли на всех ваших аккаунтах FTP, и сделайте так, чтобы новый пароль не сохранялся в ваших FTP-клиентах!

Загрузите на сервер резервную копию вашего сайта, убедившись предварительно, что файлы в ней не заражены вирусом. Если локальной копии сайта у вас не имеется, обратитесь к хостинг-провайдеру с просьбой такую копию предоставить: если вы заметили изменения в вашем сайте оперативно, незараженная копия у вашего хостера наверняка имеется.

Обновите вашу CMS и используемые в ней расширения (plugins). Удалите расширения, назначения которых вы не знаете, или историю появления которых вы не можете вспомнить.

Если же вы заметили проблему не сразу, а по прошествии значительного времени, и ни у вас, ни у хостинг-провайдера уже нет незараженной копии вашего сайта, сайт нужно «лечить» — тщательно искать все вхождения вредоносного кода и руками их удалять. У некоторых хостинг-провайдеров есть специально написанный скрипт для автоматизции этой процедуры: обратитесь в службу поддержки, скорее всего, вам помогут.

А можно как-нибудь избежать заражения?

Можно основательно минимизировать риск заражения, если соблюсти ряд несложных условий:

- Не пренебрегайте антивирусами.

- Ежедневно обновляйте антивирусные базы.

- Не сохраняйте пароли в программах, которые вы используете для работы с FTP: вводите пароль руками при каждом новом заходе!

- Убедитесь, что ваш хостинг-провайдер осуществляет регулярное резервное копирование вашего сайта и сохраняет копии за несколько последних дней.

- Не ленитесь не реже одного раза в месяц скачивать на локальный компьютер резервную копию вашего сайта.

- Обновляйте используемую вами CMS, используйте только актуальные версии.

- Обновляйте используемые вами расширения для CMS.

- Не используйте расширения и скрипты, взятые из непроверенных источников.

- Ограничьте список IP-адресов, с которых разрешено соединяться с вашим аккаунтом FTP. Это можно сделать в разделе «Управление FTP» в панели управления хостингом.

Как видите, уберечься от угрозы абсолютно не сложно. Желаем вашим сайтам «здоровья», а вам — спокойствия!

Что и чем проверять, и как лечить

Есть несколько подходов по выявлению причины проблемы и также несколько советов по ее излечению. Как и в других сферах, нет 100% гарантии, что проверка одним способом поможет решить все косяки. Мы советуем для надежности использовать несколько методов.

Автоматическая проверка на вирусы средствами хостинга. Конечно, данные модули не являются панацеей, но в большинстве случаев определят заражение и укажут проблемные файлы.

Тестирование через программу Ai-bolit от revisium.com. Наиболее современная из всех существующих программ на данный момент. Она позволяет вычислить до 90% проблем. А там уже по факту обнаружения можно подбирать и метод исправления.

Если в коде сайта вы заметили какие-то посторонние подозрительные символы, куски кода и т. д., можно пользоваться специальными PHP-скриптами. Например, Far от Secu.ru. Они помогут найти файлы, которые содержат эту маску. После обнаружения надо провести чистку файлов от найденного мусора. Но для данного метода нужны определенные знания в области программирования и файловой структуры сайта.

Полезно также проверить загруженную копию сайта на своём компьютере при помощи антивируса, предназначенного для локального компьютера. Современные антивирусы имеют развитый эвристический модуль, который позволяет с легкостью выявить вредоносные коды, поражающие сайты. Наиболее популярный на данный момент – rescan.pro.

Также можно проверить сайт через вебмастер Яндекса, Mail, Bing, Google. Если на сайте будет обнаружена подозрительная активность, в панели вебмастера появится соответствующее сообщение и общие рекомендации по дальнейшим действиям.

Периодически проверяйте страницы вашего сайта в индексе поисковых систем и по сниппету смотрите на содержание (для большого сайта). Если сайт небольшой (до 50 страниц), можно посмотреть каждую из страниц в сохраненной копии. Также рекомендуем периодически проверять файл .htaccess на наличие постороннего кода, который отправляет пользователей и роботов на разные виды контента (клоакинг). По аналогичной схеме работает часть дорвеев, но только в этом случае пользователю показывается тот же контент, либо производится его 3хх редирект на нужную страницу злоумышленника. В этом случае проверьте правильный ответ сервера страницы, при необходимости устраните проблему, в результате которой отдается неверный ответ

Стоит добавить правила в robots.txt для закрытия от индексации ненужных вошедших в индекс страниц, если взлом произошел.

Важно проверять и состав пользователей, которые зарегистрированы на сайте. В первую очередь проверяем имеющих права к редактированию сайта

Если есть посторонние пользователи, их удаляем, отключаем права на редактирование и производим поиск уязвимости, выясняя, каким образом данный пользователь был добавлен.

Когда проверили сайт, нашли проблемы и устранили их, необходимо сменить пароли ко всем аккаунтам (панели управления хостингом и CMS, FTP, SSH, и т. д.).

Как работают подобные программы?

Схема всегда одинакова: на убедительно оформленном сайте для бесплатного скачивания предлагается антивирус или утилита для защиты от программ-шпионов. После ее установки происходит следующее:

- бесплатным оказывается лишь поиск; вирусы удаляются, только если вы приобретаете «полную версию программы»;

- для того чтобы заставить клиента платить, эти программы-вымогатели выводят сообщения о несуществующих вирусах;

- настоящими программами-«вредителями» даже купленные «полные версии программ по защите компьютера» совсем не занимаются, или все же ловят их, но делают это крайне плохо;

- даже безобидные файлы (например, cookies) определяются в качестве вредителей для того, чтобы пользователь купил «антивирус»;

- многие программы устанавливают на ваш ПК реальные вирусы, которые затем, конечно же, «обнаруживаются» во время очередной проверки;

- некоторые программы забрасывают клиента рекламой и похищают приватную информацию;

- многие из таких «антивирусов» крайне сложно удалить.

Кстати, даже если ничего из описанного выше при использовании сомнительного антивируса не произошло, это не означает, что ваш компьютер защищен. Заметим, что существуют бесплатные антивирусы, которые честно выполняют свою работу. Кроме того, есть разнообразные варианты получения в бесплатное пользование коммерческих антивирусов. Наиболее простой – регулярно покупать ComputerBild; на каждом диске, прилагаемом к журналу, размещена trail-версия антивируса, то есть постоянные читатели издания получают современнейшую защиту для своего компьютера, причем полностью легально и совершенно бесплатно.

Вредоносный код в реальном файле изображения

Случаи инфицирования реальных файлов изображений гораздо более редки, нежели создание вредоносных файлов, содержащих php-код в явном виде и лишь имеющих расширение, соответствующее изображению. Но опасность подобных заражений заключается в их сложном детектировании, почти исключающим возможность обнаружения подобных файлов вручную.

Часто, фрагмент дописывается в конец бинарного файла изображения. Имя самого же файла остается неизменным, а часто, сохраняется и оригинальное время последней легальной модификации файла для избежания детектирования, основанного на выявлении измененных файлов на сервере за определенный период времени. Описываемый случай достаточно нетривиален для детектирования и, тем более, для устранения.

С задачами подобного класса различные антивирусные средства работают различными методами, множество из которых основано на комплексном подходе, учитывающим различные факторы. Например, к файлу, в процессе сканирования, применяются одновременно как репутационные методы, так и эвристические и, в некоторых случаях, даже сигнатурные.

В большинстве случаев, оптимальным вариантом устранения выявленного заражения будет, как в подобном случае, именно восстановление немодифицированного файла из резервной копии или устранение фрагмента кода. Однако, вам следует быть осторожными и предварительно проверить, не содержит ли исходная копия этого файла изображения вредоносных включений.

Как уберечься от угроз с опасных сайтов?

- Основное: необходим проверенный пакет, обеспечивающий защиту компьютера при работе в Интернете. Напомним, что на каждом диске, прилагаемом к ComputerBild, размещены trial-версии пакетов, способных как обнаружить и уничтожить вирусы, так и нейтрализовать угрозы невирусного характера.

- ComputerBild покажет, как заблокировать доступ к самым опасным сайтам. Выполнив наши инструкции, вы больше не сможете открыть эти страницы даже случайно.

Вредоносные программы

Сайты, распространяющие «троянцев» и вирусы Такие сайты появляются в Сети часто. Чтобы заманить на них пользователей, киберпреступники идут на различные ухищрения. Например, при появлении броского новостного повода – резком высказывании публичной персоны, выходе нового фильма, клипа или другом событии, освещаемом в различных СМИ, в блогах и т.д. – киберпреступники публикуют на популярных и посещаемых сайтах явную или скрытую рекламу, которая приводит ничего не подозревающих пользователей на сайты с вредоносным контентом.

При посещении такого сайта «зловредное» программное обеспечение может оказаться на компьютере пользователя разными способами. Например, посетителю могут предложить скачать разрекламированный клип или просмотреть его прямо в окне браузера. Но вот незадача – для просмотра необходимо установить специализированный плеер или плагин для браузера. Те, кто скачал и установил рекомендуемое киберпреступниками ПО, возможно, получат доступ к желаемому контенту, но «в дополнение» к нему на компьютер совершенно точно будет установлено вредоносное программное обеспечение.

Так как работа по «продвижению» подставных сайтов требует значительных трудозатрат, она должна приносить соответствующий доход: сложные вредоносные программы должны обеспечивать захват максимального количества компьютеров для проведения незаконных действий. Чаще всего вирусы распространяются через бесчисленные порносайты – исключительно потому, что подобные ресурсы весьма популярны во всем мире, но могут рекламировать любые услуги (от социальных сетей до такси).

Внимание: угрозы!

- Скрытая установка вредоносного программного обеспечения.

- Киберпреступники могут установить контроль над вашим компьютером.

- Через драйверы клавиатуры шпионское ПО может скрыто считывать конфиденциальные данные пользователя (коды и пароли).

- Пользователь может против своей воли переходить к ресурсам, содержащим предлагаемый киберпреступниками контент (например, порнографического содержания).

Многие «троянцы», которые очень распространены на подставных сайтах, самостоятельно устанавливаются на ПК при открытии страницы в браузере пользователя. Если вы вовремя не обнаружите «вредителя», хакеры смогут загрузить на ваш жесткий диск и другие вредоносные программы, узнать ваши персональные данные или использовать ваш компьютер для рассылки спама незаметно для хозяина. В этом смысле «троянец» полностью оправдывает свое название: незаметно попав в систему, он открывает доступ в нее другим – часто гораздо более опасным – программам.

Но опасность может исходить не только от сомнительных сайтов. Хакеры используют популярные ресурсы и внедряют в них вредоносные коды. Например, этой весной оказался инфицирован сайт популярного певца Димы Билана – при обращении к главной странице ресурса пользователь автоматически скачивал скрипт, который в свою очередь обращался к некому китайскому сайту, откуда на ПК жертвы попадала программа, обеспечивающая злоумышленникам доступ к личной информации пользователя, а также контроль над его компьютером в целом. Даже видеопортал YouTube уже использовался для распространения вирусов – «троянец» там был замаскирован под видеофайл.

Есть и другой коварный способ заражения компьютеров тысяч пользователей по всему миру: преступники создают копии известных интернет-сайтов, таких как YouTube или MySpace, внешне почти не отличающиеся от оригинала, и размещают на них вредоносные программы. Даже написание адреса сайта может быть очень схожим с оригинальным. На подобные «заменители» сайтов пользователей заманивают на обычных форумах или в чатах описанным выше способами. Но чаще опасность подстерегает тех, кто посещает ресурсы, посвященные созданию вирусов, распространению пиратского контента или, например, все те же порносайты.

Как понять, что сайт заражен

Даже в том случае, когда достоверно не ясно, заражен ли ресурс или нет, заподозрить неладное позволят некоторые критерии:

- соответствующие тревожные предупреждения со стороны хостинг-провайдера;

- аномальное увеличение нагрузки, выражаемое, как правило, в резко превалирующем исходящем трафике над входящим при постоянном размере аудитории;

- появление в поисковой выдаче при ссылке на сайт пометки о том, что данный ресурс может угрожать вашему компьютеру;

- предупреждения установленного у вас антивируса о вирусной активности при администрировании сайта;

- появление подозрительных перенаправлений на сторонние ресурсы, а также заметное «торможение» в работе сайта и прочие неполадки;

- появление новых файлов и папок, изменение даты файлов и т.д.

При появлении одного или нескольких тревожных сигналов, ресурс можно протестировать на наличие вирусных кодов, способных наносить вред самому сайту и его работе или же посетителям ресурса.

Удаление вируса с Mac

В то время как многие люди верят, что у них нет и никогда не будет вирусов или вредоносных программ на «Маках», эти устройства также могут быть заражены. Есть некоторые программы, которые выдают себя за антивирусы для Mac, такие как MacDefender и MacSecurity, хотя на самом деле являются вредоносными и разработаны для обмана пользователей Mac, чтобы получить доступ к их аккаунтам Apple ID и получить данные об их банковских картах. Если при работе в Интернете вы получили сообщение, что с вашим Mac что-то не так, или «скачайте здесь, чтобы обеспечить безопасность вашего Mac”, то игнорируйте такие сообщения и закройте браузер, который вы использовали.

Убедитесь в отсутствии того, что что-то скачивается или уже устанавливается, немедленно отправив это в корзину. Если вам кажется, что вредоносная программа уже установлена на вашем Mac, закройте все приложения и программы, которые по вашему мнению могут быть заражены, и запустите ваш монитор активности (Activity Monitor). Если вы нашли вредоносную программу, нажмите на завершение процесса (Quite Process) и закройте Activity Monitor. Удалите приложение с вашего устройства. Убедитесь в том, что ваши программы и приложения всегда обновлены, и скачайте антивирус для Mac, чтобы безопасно работать в Интернете с вашего «мака».

Чтобы предотвратить вирус, загрузите безопасную антивирусную систему на ваш компьютер, если таковой еще у вас нет. Обновляйте ваши программы так часто, как вы можете это делать, т.к. вирусы постоянно меняются и обновляются, чтобы перехитрить вашу систему. Кроме того, регулярно делайте резервную копию ваших данных, чтобы исключить потерю важных файлов, даже если система будет заражена вирусом. Будьте осторожны с электронными письмами, которые вы получаете, и не открывайте подозрительные письма, ссылки или файлы.

Удаление вирусов из Android Phone

Если вы думаете, что ваш смартфон с Android был заражен вирусом, при проверке этого можно использовать те же самые правила. Если наблюдается всплеск обращения к данным, появились нежелательные приложения или внезапные всплывающие окна, то у вас может быть вирус. Если вы стали замечать, что заряд вашего телефона стал быстро исчезать, то это также может быть связано с вирусом (хотя и не всегда). Существует несколько шагов для удаления вирусов с телефона на базе Android.

Вы можете удалить вирус, запустив ваш телефон или планшет в безопасном режиме. Это предотвратит запуск сторонних приложений, включая и вредоносные программы. Нажмите кнопку питания для доступа к опциям выключения питания, а затем нажмите кнопку для перезагрузки в безопасном режиме. После загрузки в безопасном режиме вы можете открывать Настройки и выбрать Приложения или Менеджер приложений.

Посмотрите на список приложений и проверьте, что в нем нет ничего странного или незнакомого. Проверьте закладку со скаченными объектами, чтобы проверить, что установлено на вашем Android. Вам также над будет почистить кеш данных, выбрав «Очистить кеш» перед удалением. Затем удалите данные приложений, выбрав «Очистить данные». Выберите полное удаление приложения.

Обычно такие действия должны удалить вирус. Однако в некоторых случаях вы можете обнаружить, что кнопка «Удалить» не активна (серая) и не доступна. Это все потому, что вирус получил права доступа как у администратора. Вам надо будет выйти из меню приложений и перейти в Настройка>Безопасность>Администратор устройства. Здесь вы сможете найти список приложений на вашем устройстве со статусом администратора. Снимите флажки у необходимых приложений, которые вы хотите удалить, и затем нажмите Деактивировать.

Теперь у вас будет возможность вернуться в меню приложений и удалить требуемые приложения. Теперь, после удаления вируса, перезагрузите ваше устройство и выключите безопасный режим. После удаления вируса обязательно сделайте резервные копии важных файлов с вашего устройства и установите антивирус для Android, чтобы избежать проблем в будущем.